### ⚠️ This issue respects the following points: ⚠️

- [X] This is a **bug**, no…t a question or a configuration/webserver/proxy issue.

- [X] This issue is **not** already reported on [Github](https://github.com/nextcloud/server/issues?q=is%3Aopen+is%3Aissue+label%3Abug) OR [Nextcloud Community Forum](https://help.nextcloud.com/) _(I've searched it)_.

- [X] Nextcloud Server **is** up to date. See [Maintenance and Release Schedule](https://github.com/nextcloud/server/wiki/Maintenance-and-Release-Schedule) for supported versions.

- [X] I agree to follow Nextcloud's [Code of Conduct](https://nextcloud.com/contribute/code-of-conduct/).

### Bug description

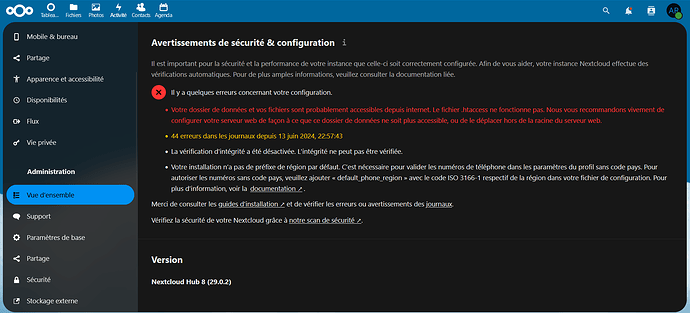

With NC28 I had no well-known URL errors, and no change to the NGINX configuration. After upgrading to NC29, I now have the following message:

`Your web server is not properly set up to resolve .well-known URLs, failed on: /.well-known/caldav For more details see the [documentation ↗](https://docs.nextcloud.com/server/29/go.php?to=admin-setup-well-known-URL).`

In the NGINX logs, I see a 401 errors:

```

192.168.9.6 - - [25/Apr/2024:13:02:21 +0000] "PROPFIND /.well-known/caldav HTTP/1.1" 301 162 "-" "Nextcloud Server Crawler"

192.168.9.6 - - [25/Apr/2024:13:02:21 +0000] "GET /remote.php/dav HTTP/1.1" 401 569 "-" "Nextcloud Server Crawler"

192.168.9.6 - - [25/Apr/2024:13:02:21 +0000] "GET /.well-known/caldav HTTP/1.1" 301 162 "-" "Nextcloud Server Crawler"

192.168.9.6 - - [25/Apr/2024:13:02:21 +0000] "GET /remote.php/dav HTTP/1.1" 401 569 "-" "Nextcloud Server Crawler"

```

My Android DAVx5 client doesn't seem to have any issues and continues to work well.

A curl test, shows the 301 redirect working, followed by a 401, but I'm assume that's expected with an unauthenticated request

```

curl -IL https://nextcloud.mydomain.com/.well-known/caldav

HTTP/2 301

server: nginx/1.25.4

date: Thu, 25 Apr 2024 13:12:51 GMT

content-type: text/html

content-length: 162

location: https://nextcloud.mydomain.com/remote.php/dav

referrer-policy: no-referrer

x-content-type-options: nosniff

x-download-options: noopen

x-frame-options: SAMEORIGIN

x-permitted-cross-domain-policies: none

x-robots-tag: noindex, nofollow

x-xss-protection: 1; mode=block

strict-transport-security: max-age=15768000; includeSubDomains; preload;

HTTP/2 401

server: nginx/1.25.4

date: Thu, 25 Apr 2024 13:12:51 GMT

content-type: application/xml; charset=utf-8

set-cookie: oc_sessionPassphrase=NoBfvCYLv%2B7Hzw7eRoiL4VWZNyADXzcx2k5fgbu4FerYYBJjgl%2Fq8xLrTWscFxu3ithDlInkdabcfGg0nbL0wrG3B%2BPRkOCYjtibS4QvsluoWlkgrT5DdSWiQGUwHxi9; path=/; secure; HttpOnly; SameSite=Lax

set-cookie: __Host-nc_sameSiteCookielax=true; path=/; httponly;secure; expires=Fri, 31-Dec-2100 23:59:59 GMT; SameSite=lax

set-cookie: __Host-nc_sameSiteCookiestrict=true; path=/; httponly;secure; expires=Fri, 31-Dec-2100 23:59:59 GMT; SameSite=strict

set-cookie: oc2a3d1f7bcc=6eadda8dbfe0995012c16997240ee6b0; path=/; secure; HttpOnly; SameSite=Lax

expires: Thu, 19 Nov 1981 08:52:00 GMT

cache-control: no-store, no-cache, must-revalidate

pragma: no-cache

content-security-policy: default-src 'none';

www-authenticate: Basic realm="MyDomain, charset="UTF-8"

referrer-policy: no-referrer

x-content-type-options: nosniff

x-download-options: noopen

x-frame-options: SAMEORIGIN

x-permitted-cross-domain-policies: none

x-robots-tag: noindex, nofollow

x-xss-protection: 1; mode=block

strict-transport-security: max-age=15768000; includeSubDomains; preload;

```

There is an error in Nextcloud.log that appears relevant:

```

"File": "/usr/share/nginx/html/nextcloud/3rdparty/sabre/dav/lib/DAV/Auth/Plugin.php",

"Line": 152,

"message": "No public access to this resource., No 'Authorization: Basic' header found. Either the client didn't send one, or the server is misconfigured, No 'Authorization: Bearer' header found. Either the client didn't send one, or the server is mis-configured, No 'Authorization: Basic' header found. Either the client didn't send one, or the server is misconfigured"

```

### Steps to reproduce

1. Upgrade from NC28 to NC29

2. well-known message in admin settings

### Expected behavior

No well-known errors

### Installation method

Community Manual installation with Archive

### Nextcloud Server version

29

### Operating system

Other

### PHP engine version

PHP 8.2

### Web server

Nginx

### Database engine version

PostgreSQL

### Is this bug present after an update or on a fresh install?

Upgraded to a MAJOR version (ex. 22 to 23)

### Are you using the Nextcloud Server Encryption module?

Encryption is Disabled

### What user-backends are you using?

- [X] Default user-backend _(database)_

- [ ] LDAP/ Active Directory

- [ ] SSO - SAML

- [ ] Other

### Configuration report

```shell

{

"system": {

"instanceid": "***REMOVED SENSITIVE VALUE***",

"passwordsalt": "***REMOVED SENSITIVE VALUE***",

"trusted_domains": [

"nextcloud.mydomain.com",

"nextcloud"

],

"apps_paths": [

{

"path": "\/usr\/share\/nginx\/html\/nextcloud\/apps",

"url": "\/apps",

"writable": false

},

{

"path": "\/usr\/share\/nginx\/html\/nextcloud\/custom-apps",

"url": "\/custom-apps",

"writable": true

}

],

"datadirectory": "***REMOVED SENSITIVE VALUE***",

"dbtype": "pgsql",

"version": "29.0.0.19",

"trusted_proxies": "***REMOVED SENSITIVE VALUE***",

"forwarded_for_headers": [

"HTTP_X_FORWARDED_FOR",

"HTTP_X_FORWARDED",

"HTTP_FORWARDED_FOR"

],

"overwriteprotocol": "https",

"dbname": "***REMOVED SENSITIVE VALUE***",

"dbuser": "***REMOVED SENSITIVE VALUE***",

"dbpassword": "***REMOVED SENSITIVE VALUE***",

"dbhost": "***REMOVED SENSITIVE VALUE***",

"dbtableprefix": "oc_",

"installed": true,

"mail_smtpmode": "smtp",

"mail_from_address": "***REMOVED SENSITIVE VALUE***",

"mail_domain": "***REMOVED SENSITIVE VALUE***",

"mail_smtphost": "***REMOVED SENSITIVE VALUE***",

"mail_smtpport": "465",

"loglevel": 0,

"maintenance": false,

"enable_previews": true,

"secret": "***REMOVED SENSITIVE VALUE***",

"filesystem_check_changes": 0,

"filelocking.enabled": "true",

"memcache.local": "\\OC\\Memcache\\APCu",

"memcache.locking": "\\OC\\Memcache\\Redis",

"redis": {

"host": "***REMOVED SENSITIVE VALUE***",

"port": 6379,

"timeout": 1.5,

"read_timeout": 1.5,

"dbindex": 0

},

"trashbin_retention_obligation": "auto",

"overwrite.cli.url": "https:\/\/nextcloud.mydomain.com",

"mail_smtpauthtype": "LOGIN",

"mail_smtpsecure": "ssl",

"theme": "",

"app_install_overwrite": [

"joplin"

],

"encryption.legacy_format_support": false,

"encryption.key_storage_migrated": false,

"default_language": "en",

"default_phone_region": "CA",

"maintenance_window_start": 1,

"memories.db.triggers.fcu": true,

"memories.exiftool": "\/usr\/share\/nginx\/html\/nextcloud\/custom-apps\/memories\/bin-ext\/exiftool-amd64-glibc",

"memories.vod.path": "\/usr\/share\/nginx\/html\/nextcloud\/custom-apps\/memories\/bin-ext\/go-vod-amd64",

"memories.gis_type": 2,

"enabledPreviewProviders": [

"OC\\Preview\\Image",

"OC\\Preview\\HEIC",

"OC\\Preview\\Movie",

"OC\\Preview\\TIFF"

]

}

}

```

### List of activated Apps

_No response_

### Nextcloud Signing status

```shell

No errors have been found.

```

### Nextcloud Logs

```shell

{

"reqId": "6jDGw0WbOAAarIrEpjXS",

"level": 0,

"time": "2024-04-25T13:21:06+00:00",

"remoteAddr": "192.168.9.6",

"user": "--",

"app": "webdav",

"method": "GET",

"url": "/remote.php/dav",

"message": "No public access to this resource., No 'Authorization: Basic' header found. Either the client didn't send one, or the server is misconfigured, No 'Authorization: Bearer' header found. Either the client didn't send one, or the server is mis-configured, No 'Authorization: Basic' header found. Either the client didn't send one, or the server is misconfigured",

"userAgent": "Nextcloud Server Crawler",

"version": "29.0.0.19",

"exception": {

"Exception": "Sabre\\DAV\\Exception\\NotAuthenticated",

"Message": "No public access to this resource., No 'Authorization: Basic' header found. Either the client didn't send one, or the server is misconfigured, No 'Authorization: Bearer' header found. Either the client didn't send one, or the server is mis-configured, No 'Authorization: Basic' header found. Either the client didn't send one, or the server is misconfigured",

"Code": 0,

"Trace": [

{

"file": "/usr/share/nginx/html/nextcloud/3rdparty/sabre/event/lib/WildcardEmitterTrait.php",

"line": 89,

"function": "beforeMethod",

"class": "Sabre\\DAV\\Auth\\Plugin",

"type": "->",

"args": [

[

"Sabre\\HTTP\\Request"

],

[

"Sabre\\HTTP\\Response"

]

]

},

{

"file": "/usr/share/nginx/html/nextcloud/3rdparty/sabre/dav/lib/DAV/Server.php",

"line": 456,

"function": "emit",

"class": "Sabre\\DAV\\Server",

"type": "->",

"args": [

"beforeMethod:GET",

[

[

"Sabre\\HTTP\\Request"

],

[

"Sabre\\HTTP\\Response"

]

]

]

},

{

"file": "/usr/share/nginx/html/nextcloud/3rdparty/sabre/dav/lib/DAV/Server.php",

"line": 253,

"function": "invokeMethod",

"class": "Sabre\\DAV\\Server",

"type": "->",

"args": [

[

"Sabre\\HTTP\\Request"

],

[

"Sabre\\HTTP\\Response"

]

]

},

{

"file": "/usr/share/nginx/html/nextcloud/3rdparty/sabre/dav/lib/DAV/Server.php",

"line": 321,

"function": "start",

"class": "Sabre\\DAV\\Server",

"type": "->",

"args": []

},

{

"file": "/usr/share/nginx/html/nextcloud/apps/dav/lib/Server.php",

"line": 374,

"function": "exec",

"class": "Sabre\\DAV\\Server",

"type": "->",

"args": []

},

{

"file": "/usr/share/nginx/html/nextcloud/apps/dav/appinfo/v2/remote.php",

"line": 35,

"function": "exec",

"class": "OCA\\DAV\\Server",

"type": "->",

"args": []

},

{

"file": "/usr/share/nginx/html/nextcloud/remote.php",

"line": 172,

"args": [

"/usr/share/nginx/html/nextcloud/apps/dav/appinfo/v2/remote.php"

],

"function": "require_once"

}

],

"File": "/usr/share/nginx/html/nextcloud/3rdparty/sabre/dav/lib/DAV/Auth/Plugin.php",

"Line": 152,

"message": "No public access to this resource., No 'Authorization: Basic' header found. Either the client didn't send one, or the server is misconfigured, No 'Authorization: Bearer' header found. Either the client didn't send one, or the server is mis-configured, No 'Authorization: Basic' header found. Either the client didn't send one, or the server is misconfigured",

"exception": {},

"CustomMessage": "No public access to this resource., No 'Authorization: Basic' header found. Either the client didn't send one, or the server is misconfigured, No 'Authorization: Bearer' header found. Either the client didn't send one, or the server is mis-configured, No 'Authorization: Basic' header found. Either the client didn't send one, or the server is misconfigured"

}

}

```

### Additional info

_No response_