Bonjour à toutes et tous,

Venant de terminer ce weekend la migration de mon infra, je me suis dit qu’un petit compte-rendu pourrait être utile à d’autres

Le contexte : Depuis 3 ans maintenant, j’autohébergeais mon serveur Yunohost à la maison sur un serveur HP Microserver Gen 8 (G1610T / 8Go Ram) sur un unique disque dure de 1To (à l’époque je n’avais que cela sous la main) avec un backup sur un second disque, de 2To (1 dump de la bdd 1 fois par jour | une sauvegarde incrémentielle par semaine).

Ma problématique : Cependant, après 3 ans de bons et loyaux services, certaines mises à jours commençaient à poser problème (mon Nextcloud ne voulant pas s’upgrader de la 15.0.14 vers 18.0.4, par ex, et mes custums Webapps (dont l’app support n’est plus maintenue semble-t-il) ne pouvaient plus être mises à jour non plus…).

Bref, après être passé de la v2 de Yunohost à la v3 (et bientôt à la v4), il était temps de refaire une installation propre et surtout d’opter vers une infra plus flexible pour unifié un peu le reste de mon infra !

D’autant que mon disque de backup vient de me lâcher dans la semaine…

Bref, voici la nouvelle infra pour laquelle j’ai opté avec le matériel à disposition à la maison:

- Serveur n°1 : Proxmox VE 6.2.6 ; Xeon E3-1220v2 | 16Go RAM | 1 HDD SAS 300Go + 3x2To HDD SAS (en Raidz1).

- Serveur n°2 : NAS OpenMediavault ; G1610T | 8Go RAM | 4 HDD SATA 1To (Raid5) pour les backup des VMs (via NFS).

Et voici comment j’ai migré :

- Par mesure de précaution, j’avais prévu de ne pas toucher au HDD sur lequel est installé mon Yunohost (histoire de pouvoir revenir rapidement à l’état initial si besoin).

- Réalisation d’une sauvegarde via l’interface graphique de l’ensemble du serveur (puis export de la backup sur mon disque dur externe USB).

- Installation de Proxmox sur le nouveau serveur (avec un peu de configuration histoire de blinder un peu le bouzin), création de la VM Yunohost (à partir de l’*.iso Yunohost sur le site officiel).

- Copier-coller de la sauvegarde dans la VM puis restauration (qui fonctionne parfaitement pour les apps officielles Nextcloud, TTRSS… mais pas pour les Customs Webapps avec bdd, mais rien de bien grave !

) -> bref, l’infra est en place !

) -> bref, l’infra est en place ! - Mise en place d’Openmediavault sur l’ancien serveur (toujours sans toucher à l’ancien HDD avec Yunohost -> disque que je mets de côté au cas où pour plus tard) et des partages NFS qui vont bien pour la sauvegarde des VMs du Proxmox (je “les”, car d’autres VMs viendront remplacer un ou deux de mes serveurs qui tournent sur des RPi en ce moment… à suivre

)

)

Bref, tout s’est plutôt bien passé et surtout, j’ai désormais une infra plutôt flexible, même si pas parfaite, et surtout que je pourrai faire évoluer plus facilement par la suite !

Enfin, pour répondre à la question qui vous vient peut-être, voici à quoi ressemble l’organisation générale :

Internet ------ Box ------- Bastion IPfire ----- VM Yunohost (sur Proxmox) dans DMZ

Voilà, désolé pour ce pavé !

@bientôt

Sangokuss

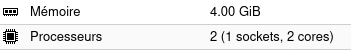

la consommation de RAM n’est pas un problème ici, car c’est de la mise en cache… etc Bref, le système va s’adapter si d’autres applications ont besoin de davantage de RAM pour tourner

la consommation de RAM n’est pas un problème ici, car c’est de la mise en cache… etc Bref, le système va s’adapter si d’autres applications ont besoin de davantage de RAM pour tourner