What type of hardware are you using: Raspberry Pi 3, 4+

What YunoHost version are you running: 12.1.29 (stable).

How are you able to access your server: The webadmin

SSH

Are you in a special context or did you perform specific tweaking on your YunoHost instance ?: Autohébergé, derrière freebox

Describe your issue

Bonjour,

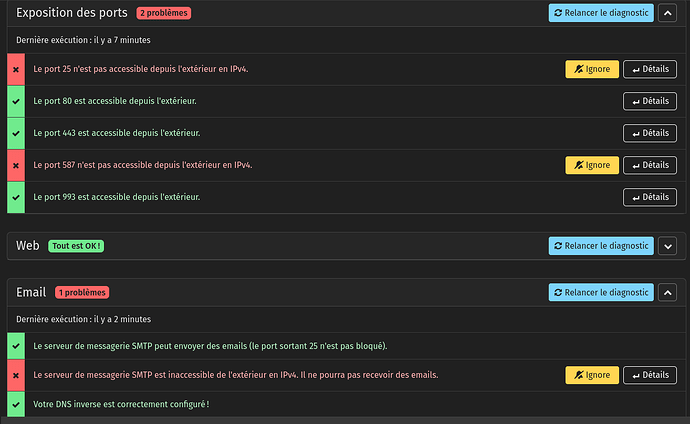

Dans le diagnostic, j’ai ces erreurs :

[ERROR] Le port 25 n'est pas accessible depuis l'extérieur en IPv6.

- Rendre ce port accessible est nécessaire pour les fonctionnalités de type email (service postfix)

- Pour résoudre ce problème, vous devez probablement configurer la redirection de port sur votre routeur Internet comme décrit dans https://yunohost.org/isp_box_config

[SUCCESS] Le port 80 est accessible depuis l'extérieur.

- Rendre ce port accessible est nécessaire pour les fonctionnalités de type web (service nginx)

[ERROR] Le port 587 n'est pas accessible depuis l'extérieur en IPv6.

- Rendre ce port accessible est nécessaire pour les fonctionnalités de type email (service postfix)

- Pour résoudre ce problème, vous devez probablement configurer la redirection de port sur votre routeur Internet comme décrit dans https://yunohost.org/isp_box_config

[ERROR] Le serveur de messagerie SMTP est inaccessible de l'extérieur en IPv6. Il ne pourra pas recevoir des emails.

- Impossible d'ouvrir une connexion sur le port 25 à votre serveur en IPv6. Il semble inaccessible.

1. La cause la plus courante de ce problème est que le port 25 n'est pas correctement redirigé vers votre serveur.

2. Vous devez également vous assurer que le service postfix est en cours d'exécution.

3. Sur les configurations plus complexes : assurez-vous qu'aucun pare-feu ou proxy inversé n'interfère.

[ERROR] Aucun reverse-DNS n'est défini pour IPv6. Il se peut que certains emails ne soient pas acheminés ou soient considérés comme du spam.

- Vous devez d'abord essayer de configurer le reverse-DNS avec maindomain.tld dans l'interface de votre routeur, box Internet ou votre interface d'hébergement. (Certains hébergeurs peuvent vous demander d'ouvrir un ticket sur leur support d'assistance pour cela).

- Certains fournisseurs ne vous laisseront pas configurer votre DNS inversé (ou leur fonctionnalité pourrait être cassée…). Si votre DNS inversé est correctement configuré en IPv4, vous pouvez essayer de désactiver l'utilisation d'IPv6 lors de l'envoi d'emails en exécutant 'yunohost settings set email.smtp.smtp_allow_ipv6 -v off'. Remarque : cette dernière solution signifie que vous ne pourrez pas envoyer ou recevoir d'emails avec les quelques serveurs qui ont uniquement de l'IPv6.

J’ai bien lu les docs et si tout bien compris c’est propre à free.

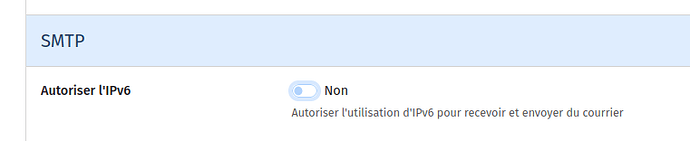

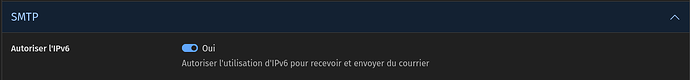

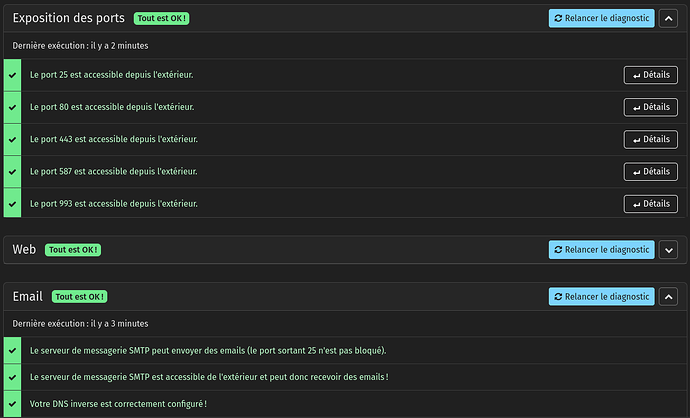

J’ai desactivé l’ipv6

sudo yunohost settings set email.smtp.smtp_allow_ipv6 -v off

Du coup, plus rien d’autre à faire ? Je peux ignorer ces erreurs dans le diagnostic ?

Merci de vos retours