Mon serveur YunoHost

Matériel: VPS acheté en ligne

Version de YunoHost: 11.2.3

J’ai accès à mon serveur : En SSH | Par la webadmin

Êtes-vous dans un contexte particulier ou avez-vous effectué des modificiations particulières sur votre instance ? : non

Si votre requête est liée à une applicatio, précisez son nom et sa version: wireguard 16.1.1~ynh1

Description du problème

Bonjour,

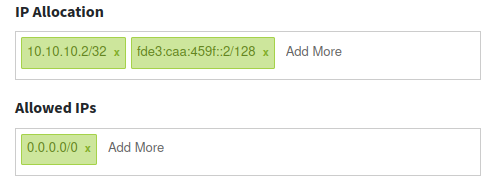

J’ai un vps sur lequel tourne yunohost. Après installation et configuration

de wireguard, j’ai crée une config client sur le serveur et tester cette config

sur mon phone et une distro linux (budgie). Jusque là tout va bien, la connexion

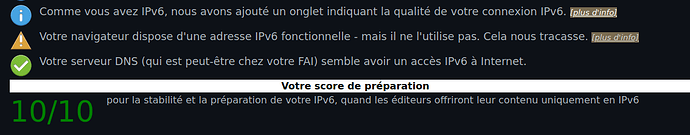

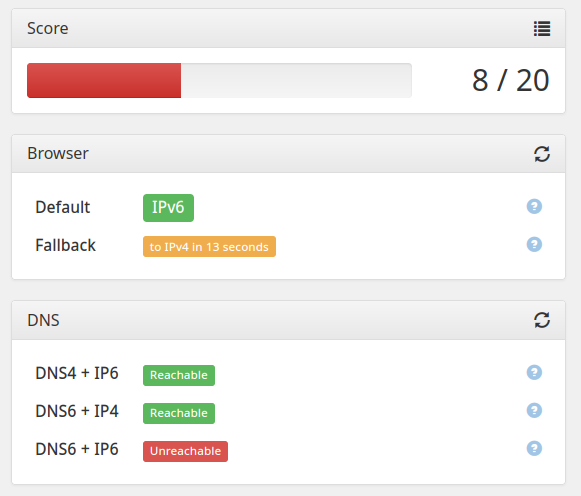

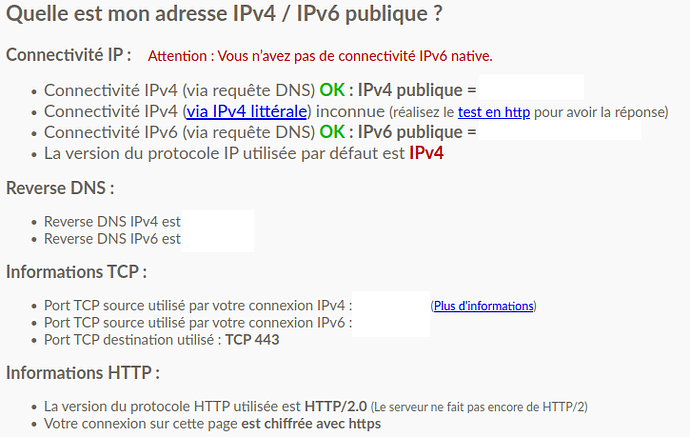

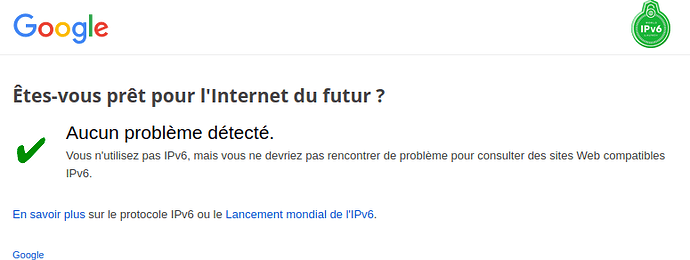

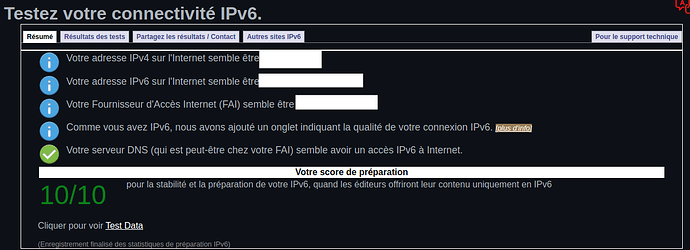

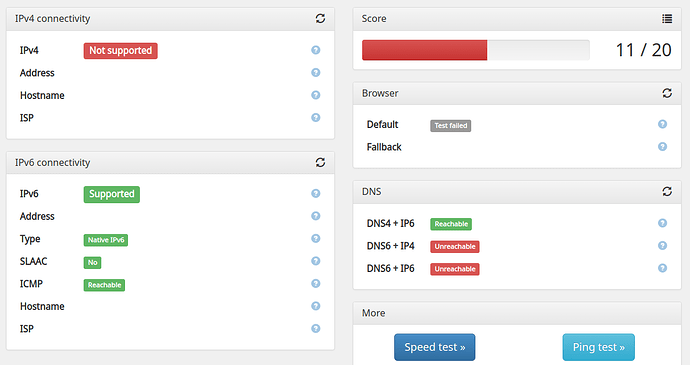

est ok mais en faisant qques test je me rend compte que seul l’ipv4 est ‘tunnelé’ ?

en ipv6 c’est mon addresse de FAI qui est utilisé… pas cool

Pour faire court après une tonne de recherches et de vérifs je me dit que le problème vient peut être simplement du fait que dans la config globale de wireguard, une seule addresse DNS est renseignée : 1.1.1.1

Je rajoute donc une liste de DNS (cloudflare) : 1.1.1.1,1.0.0.1,2606:4700:4700::1111,2606:4700:4700::1001

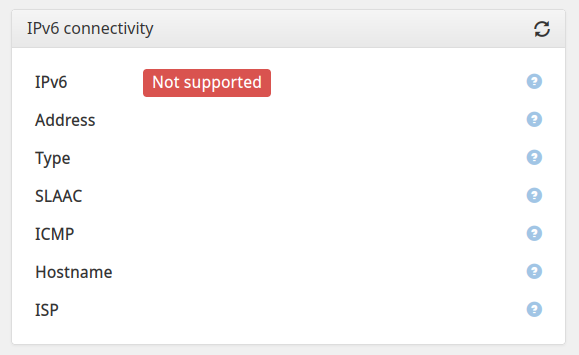

Je sauvegarde, applique les changements et regenere une config client

Resultat : plus rien ne marche (time out systematique)

Depuis aucune config ne fonctionne, meme en revenant simplement avec le DNS de départ ?

Ca fait 2j que j’essaye de comprendre et résoudre le problème mais rien à faire.

c’est quand même dingue qu’un simple changement de DNS dans la config puisse

tout casser.

Autre info dans le firewall de yunohost le port UDP à bien été ouvert.

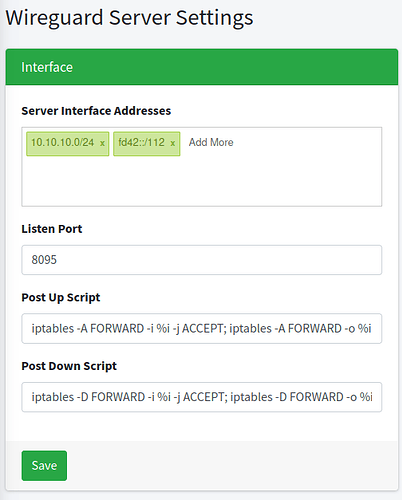

Par contre j’ai pas l’impression que les règles en Post up/down script sont bien

appliqués ?

Les règles :

Post Up Script :

iptables -A FORWARD -i %i -j ACCEPT; iptables -A FORWARD -o %i -j ACCEPT; iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE; ip6tables -A FORWARD -i %i -j ACCEPT; ip6tables -A FORWARD -o %i -j ACCEPT; ip6tables -t nat -A POSTROUTING -o eth0 -j MASQUERADE; ip link set multicast on dev %i

Post Down Script :

iptables -D FORWARD -i %i -j ACCEPT; iptables -D FORWARD -o %i -j ACCEPT; iptables -t nat -D POSTROUTING -o eth0 -j MASQUERADE; ip6tables -D FORWARD -i %i -j ACCEPT; ip6tables -D FORWARD -o %i -j ACCEPT; ip6tables -t nat -D POSTROUTING -o eth0 -j MASQUERADE

> sudo iptables -t nat -L -n -v

Chain PREROUTING (policy ACCEPT 0 packets, 0 bytes)

pkts bytes target prot opt in out source destination

399 19052 DOCKER all -- * * 0.0.0.0/0 0.0.0.0/0 ADDRTYPE match dst-type LOCAL

Chain INPUT (policy ACCEPT 0 packets, 0 bytes)

pkts bytes target prot opt in out source destination

Chain OUTPUT (policy ACCEPT 0 packets, 0 bytes)

pkts bytes target prot opt in out source destination

0 0 DOCKER all -- * * 0.0.0.0/0 !127.0.0.0/8 ADDRTYPE match dst-type LOCAL

Chain POSTROUTING (policy ACCEPT 0 packets, 0 bytes)

pkts bytes target prot opt in out source destination

0 0 MASQUERADE all -- * !docker0 172.17.0.0/16 0.0.0.0/0

263 20435 MASQUERADE all -- * eth0 0.0.0.0/0 0.0.0.0/0

0 0 MASQUERADE all -- * eth0 0.0.0.0/0 0.0.0.0/0

Chain DOCKER (2 references)

pkts bytes target prot opt in out source destination

0 0 RETURN all -- docker0 * 0.0.0.0/0 0.0.0.0/0

Un idée ou suggestion ?