Bonjour,

Après avoir utilisé Yunohost sur la Carte Olimex Olinuxino en parallèle de ma PVE, j’ai décidé d’en faire un Container de PVE. Ce qui implique qu’en plus du tuto, j’ai appliqué la procédure de restauration de sauvegarde décrite ici : https://yunohost.org/#/backup_fr dans la partie Restauration d'une archive à la place de la post-installation et cela fonctionne parfaitement.

Yunohost et PVE sont vraiment 2 outils formidables, accessibles et puissants.

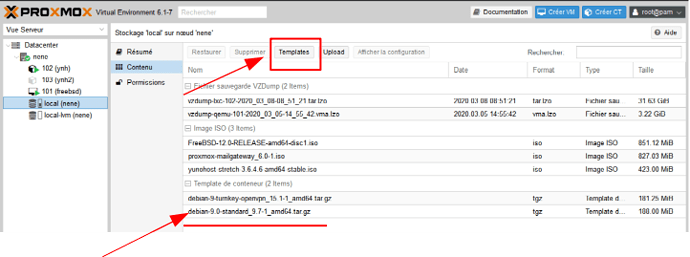

Ajouter le Template de Debian 9 dans les templates disponibles pour installer le Container :

Dans la partie de gauche, il faut cliquer sur le volume local qui héberge le magasin de templates. Pour moi il s’agit de local(nene).

Dans la partie de droite il faut cliquer sur le bouton

Templates rechercher et choisir Debian 9 (pas 8, pas 10) puis TéléchargerAttendre que le téléchargement soit terminé.

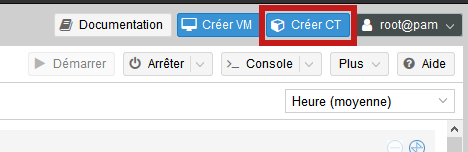

Créer le CT sous Debian 9

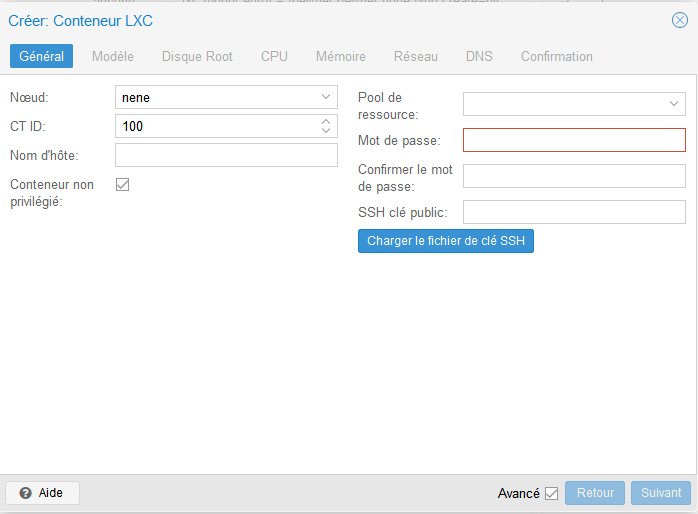

Cliquer sur Créer CT

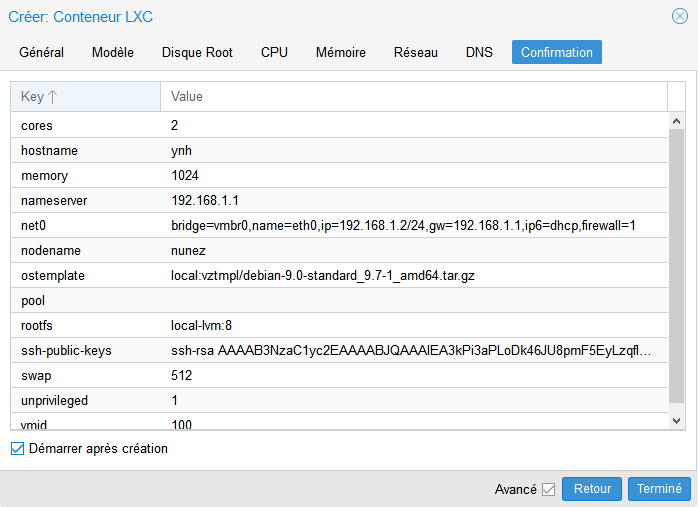

Renseigner les champs du 1er écran : Général

Noeud : bien souvent nous n’en avons qu’un

CT ID : l’id du Container, il faut choisir un nombre libre, PVE démarre à 100, ça peut être 101, 102 etc… Il faudra s’en souvenir pour plus tard. On peut le relire sur le Résumé du Container plus tard lorsqu’il sera lancé.

Mot de passe : mot de passe root du Container

Conteneur non privilégié : à cocher, c’est un peu le but

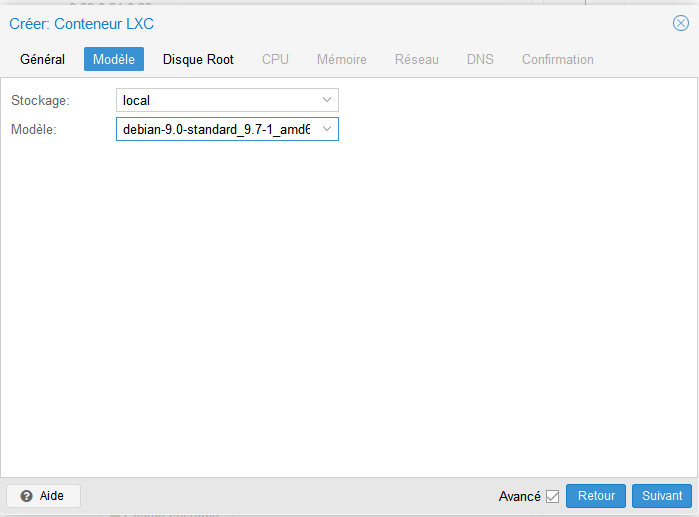

Ici il faut choisir le Modèle debian 9. Si rien n’apparait dans les choix, c’est que l’opération d’ajout du template au début du tuto n’a pas été (correctement ?) réalisée.

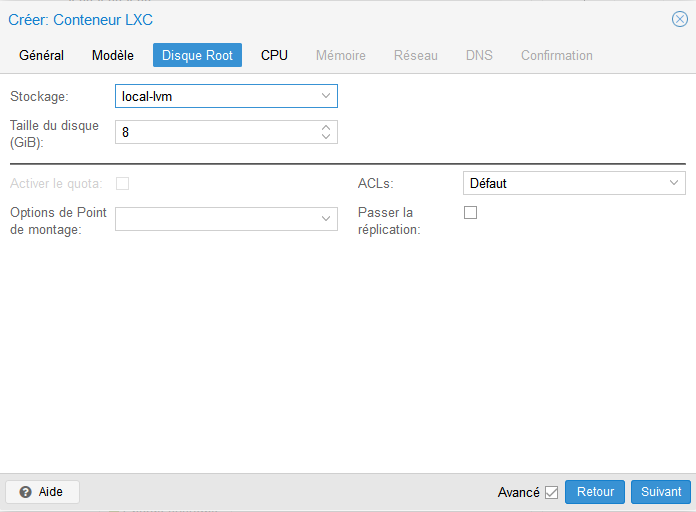

Choisir le volume de stockage du disque dur du futur Container ainsi que sa taille.

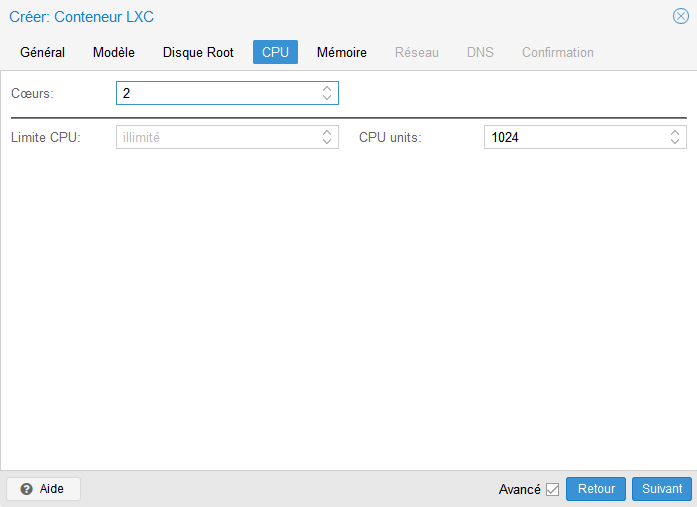

Renseigner les réglages voulus pour le CPU. Personnellement j’ai mis 2 CPU et je pense que c’est surdimensionné pour l’usage que j’ai de YNH, mais ce n’est pas grave.

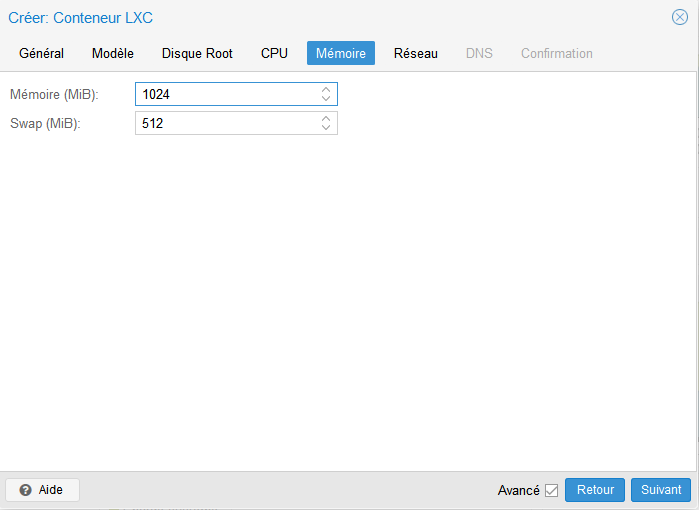

Réglages mémoire : j’ai personnellement mis 2 go mais là encore c’est surdimensionné, ma YNH utilise environ 550 mo de RAM

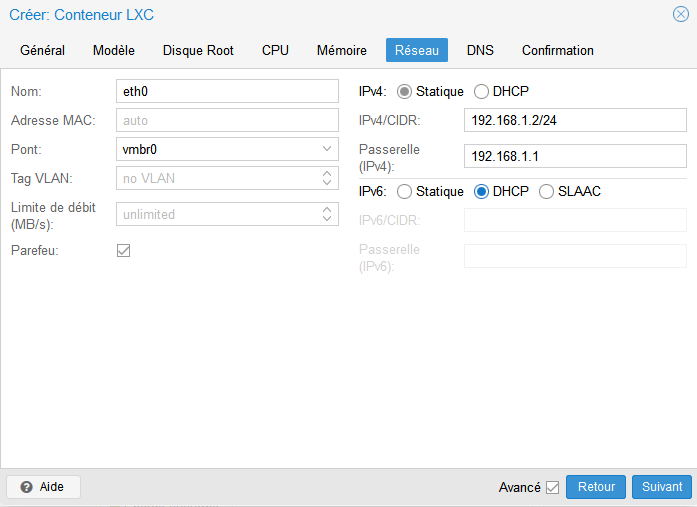

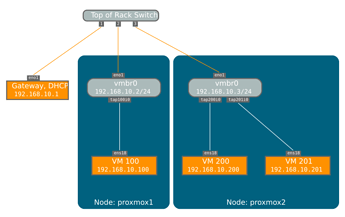

Les paramètres réseaux : j’ai renseigné l’adresse ip, le masque, la passerelle (et le DNS sur l’écran d’après) en dur afin de retrouver rapidement la machine sur le réseau après sa mise en fonction. Autrement DHCP partout fonctionne très bien.

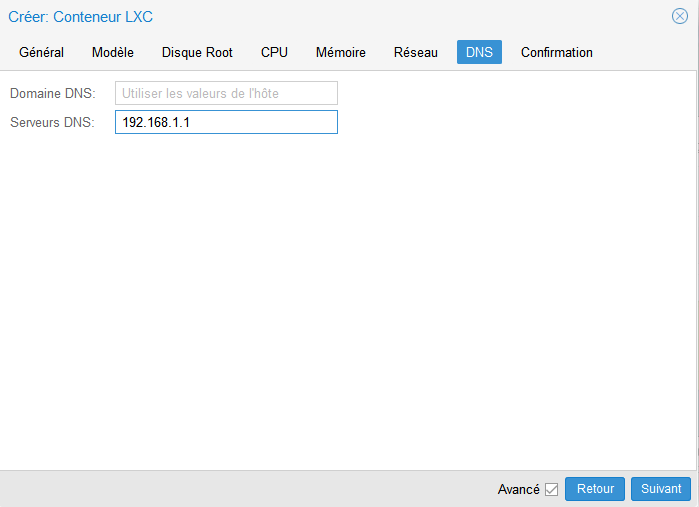

Paramètres DNS

Une dernière chance de vérifier et/ou modifier les paramètres renseignés précédemment. Je conseille aussi de cocher la case

Démarrer après création

Attendre la création et la mise en route.

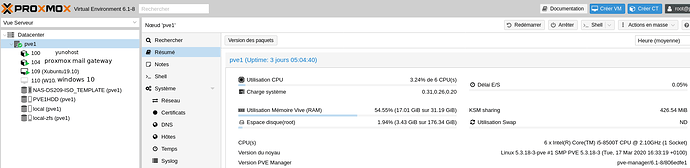

Se logger en root dans Proxmox Virtual Environment (pas dans le Container) par ssh ou par le shell dispo dans l’interface web.

cd /etc/pve/lxc

nano 102.conf (ou 100.conf selon le CT ID que vous avez défini lors de la création du CT)

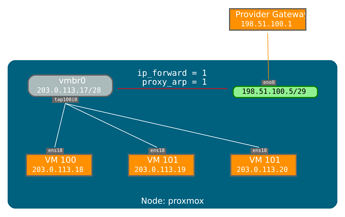

ajouter ceci à la fin du fichier : lxc.mount.entry : /dev/net dev/net none bind,create=dir

Ctrl + o pour sauver la modif

Ctrl + x pour sortir

Redémarrer le Container

Se logger dans le CT par le shell de l’interface web de PVE ou par ssh, procéder à la mise à jour des paquets, installer Yunohost : voir Installation de Yunohost sur Debian

Post installation traditionnelle

OU

Restauration d’une sauvegarde à place de la post installation normale

Si vous utiliser l’application Client VPN de Yunohost:

Installer l’application

En ligne de commande via le shell de l’interface web ou en ssh :

cd /lib/systemd/system

nano openvpn-client@.service et commenter LimitNPROC=10 puis Ctrl + o pour sauvegarder et Ctrl +x pour sortir

nano openvpn@.service et comment LimitNPROC=10 (la même chose) puis Ctrl + o pour sauvegarder et Ctrl +x pour sortir

toujours en root dans un shell : systemctl daemon-reload

Ce n’est peut être pas nécessaire, mais dans le doute, redémarrer le Container.

Je ne sais pas si c’est pareil pour tout le monde mais sur ma Proxmox, Yunohost met du temps à démarrer, ça m’a souvent mis le doute sur « est-elle plantée pendant le démarrage » mais en fait elle finit toujours par arriver.

C’est fini !

A nous les Templates (pour faire des essais et contribuer aux tests d’applications et de versions de Yunohost), les Snapshots (sauvegarde à chaud et programmable dans PVE!), les Upgrade de disque, mémoire, cpu, et les migrations faciles (déplacement du CT sur une autre Proxmox) !

J’espère avoir été assez clair et surtout que ce sera facile à reproduire pour tout le monde !

@ + !